Liebe Freunde der Sicherheit,

für Malcolm W. Nance, ehemaliger Angehöriger verschiedener geheimdienstlich arbeitender Sektionen innerhalb der U.S. Navy, Geschäftsführer der Beraterfirma SRSI (Special Readiness Services International, Washington), die sich der Schulung von Personal für den Anti-Terror-Kampf und der nachrichtendienstlichen Lagebeurteilung verschrieben hat, und als Experte für Terrorismusbekämpfung häufiger Gast bei FOX News, ist das größte Problem im Anti-Terror-Kampf das Vorurteil. So höre er immer wieder, dass man Terroristen als Lumpenköpfe („ragheads“) oder Kamel-Jockeys bezeichne. Ein Mitglied des Repräsentantenhauses habe sogar im Hinblick auf Al Kaeda empfohlen, einfach alle Menschen mit einer Windel auf dem Kopf („diapers on their heads“) zu verhaften. In seinem aufschlussreichen „Terrorist Recognition Handbook“ (Handbuch zur Erkennung von Terroristen) gewährt er uns tiefe Einblicke in die Denk- und Arbeitsweise jener Anti-Terror-Experten, die unsere Sicherheit vorurteilsfrei allein durch den Gebrauch der Vernunft in Kombination mit vielen, vielen Daten gewährleisten, für deren Speicherung und Strukturierung Datenbanken ein notwendiges Übel sind.

Rule #1 Consider Everyone a Potential Terrorist

Die erste und wichtigste Regel der Anti-Terror-Doktrin lautet: Betrachte jeden als potenziellen Terroristen („Consider Everyone a Potential Terrorist“, p. 27). Königsweg bei der Identifizierung von Terroristen ist das auf nachrichtendienstliche Erkenntnisse gestützte Profiling. Beim Profiling werden Daten ganz unterschiedlicher Herkunft miteinander verknüpft. Einerseits Grunddaten wie Nationalität, Rasse und Kultur („race and culture“), Alter, biologisches Geschlecht, Muttersprache. Andererseits aber auch solche Daten, die nur durch Beobachtung oder weiter gehende nachrichtendienstliche Mittel erworben werden können; hierzu zählen Kleidungsverhalten, körperlicher Zustand, Waffenbesitz, Besitz verdächtiger Dokumente, klandestines Verhalten, Mitführung hoher Geldbeträge, Verbindungen zu terroristischen Gruppierungen und das Sprechen in Phrasen, die eine tiefe religiöse oder politische Motivation durchscheinen lassen. Doch dies sind nur Sekundärindikatoren.

Terrorist Attack Preincident Indicators

Im Mittelpunkt der Terrorabwehr stehen sogenannte TAPI (terrorist attack preincident indicators; Anzeichen für die Vorbereitung eines Terrorakts). TAPIs sind Handlungen, die potentielle Terroristen durchführen müssen, um überhaupt in der Lage zu sein, einen Terroranschlag zu verüben. Was mögliche TAPIs sind, lässt sich nur anhand der Strategie der Terroristen und ihrer möglichen Ziele bestimmen. Nachrichtendienstliche Informationen zur Ideologie, zum Potenzial und der bisherigen Strategie bekannter Terrorgruppen sind hierfür unabdingbar. Gute Ansatzpunkte zur Beobachtung von TAPIs finden sich im Bereich der Logistik der Terroristen (Safe House, Mobilität, Finanzierung) und der Kommunikation der Terrorgruppenmitglieder (beide sind „group-related indicators“), der Auskundschaftung der möglichen Terroriziele („target-related indicators“) und schließlich bei der konkreten Vorbereitung auf den Anschlag (incident-related indicators). Meldungen über TAPIs müssen natürlich auf ihre Relevanz und ihre Glaubwürdigkeit hin überprüft werden.

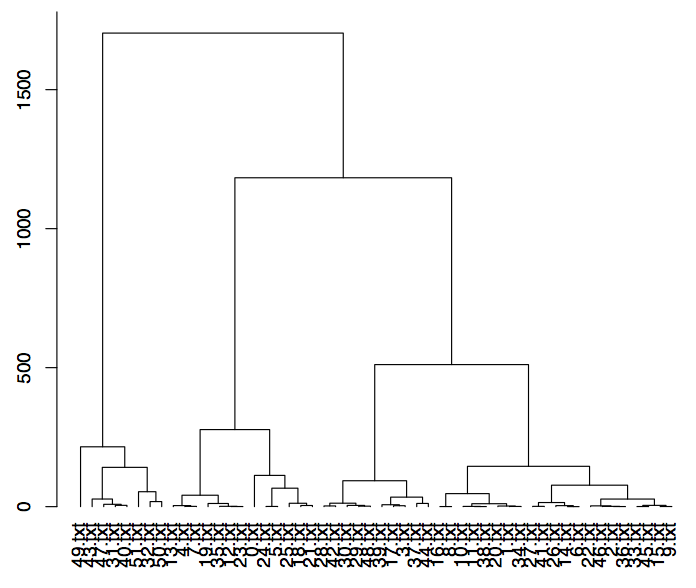

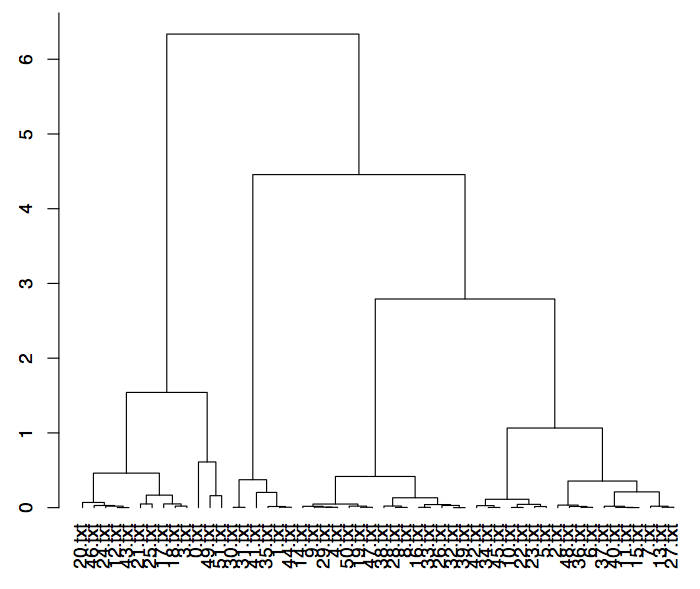

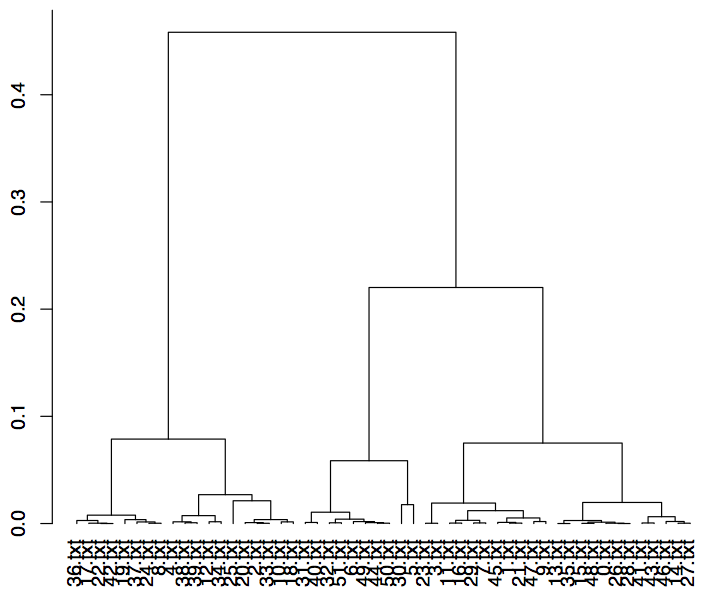

Daten zusammenführen und auswerten

Um Terrorakte im Vorfeld zu erkennen und im Anschluss zu verhindern, müssen die folgenden Daten zusammengeführt werden.

- Daten der potenziellen Gefährder

- Daten zur Schlagkraft und damit zum Schadenspotenzial bekannter terroristischer Gruppen

- Daten zur bisherigen Strategie bekannter terroristischer Gruppen und zum Vorgehen bei Anschlägen

- Meldungen über TAPIs

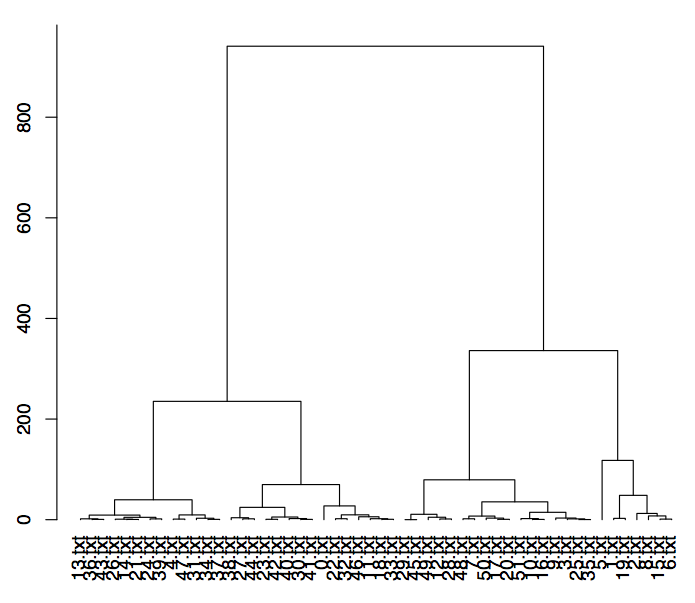

Zwar lässt uns Malcolm W. Nance über die genaue Vorgehensweise bei der Analyse dieser Daten im Dunkeln und spricht nur von „heavy intelligence analysis techniques used by U.S. intelligence and law enforcement intelligence divisions including matrix manipulation, visual investigative analysis charting, link analysis, time charting, and program evaluation review technique (PERT)“ (p. 238), unter denen man sich nur sehr wenig vorstellen kann. Eine — sehr simple — Methode nennt er jedoch: die Schlagwortanalyse („Keyword Analysis“). Werden beispielsweise potenzielle Gefährder in nachrichtendienstlichen Berichten mit TAPIs in Verbindung gebracht und lässt etwa die Herkunft der potenziellen Gefährder auf eine Verbindung zu einer bekannten Terrorgruppe schließen, zu deren Taktik die TAPIs passen, dann müssen in den Sicherheitsbehörden die Alarmglocken schrillen.

Auch beim Chatter, dem unbetimmten, aber vielstimmigen Geraune aus nachrichtendienstlichen Quellen, dass in naher Zukunft etwas passieren könne, hilft die Analyse von Schlagwort-Assoziationen. Im anschwellenden Bocksgesang des Terrorismus treten wiederholt ähnliche Schlagwörter auf und bilden Muster, die bei richtiger Gewichtung in ihrer Zusammenschau einen Hinweis auf den bevorstehenden Terrorakt bilden.

„Neue Qualität der Gefährdungsanalyse“

Aus Sicht von Jörg Ziercke, dem Präsidenten des Bundeskriminalamts, ist mit der sogenannten Antiterrordatei „eine neue Qualität der Gefährdungsanalyse“ erreicht. Der Wert der Daten der (nach Angaben Zierckes zurzeit) 16.000 gespeicherten Personen liegt wohl vor allem darin, die Vielzahl potenzieller TAPIs zu filtern und die Bedeutung einzelner TAPIs zu gewichten. Dies mag zwar einerseits ein Gewinn sein. Andererseits birgt es aber auch eine Gefahr. Wer in einem der oben skizzierten Datenbereiche (Gefährder, Schlagkraft, Taktik, TAPIs) Daten ausschließt, läuft Gefahr auf einem Auge blind zu werden. So blind, wie die Sicherheitsbehörden im Fall des NSU. Hier schätzte sie die Schlagkraft und Taktik (2. und 3.) rechtsextremer Kreise krass falsch ein, obwohl das „Terrortrio“ durchaus auf dem Gefährderschirm der Behörden war. Wenn aber eine zu schmale Datenbasis die Gefahr mit sich bringt, Gefahren nicht zu sehen, dann haben die Behörden ein Interesse daran, dass die Antiterrordatei wächst und insbesondere auch Datensätze von Personen erfasst, die nicht auf den ersten Blick ins Gefährderraster passen. Dass dies der Ersten Senat des Bundesverfassungsgerichts erkennt und in seine Entscheidung mit einbezieht, ist zu hoffen.