Lydia Heller hat im Deutschlandradio Kultur ein sehr hörenswertes Feature zum Thema Präventive Polizeiarbeit gemacht, zu dem ich ein Plädoyer für eine digitale Forschungsethik beisteuern durfte.

Computer- und korpuslinguistische Methoden des politisch motivierten Internet-Monitorings

Lydia Heller hat im Deutschlandradio Kultur ein sehr hörenswertes Feature zum Thema Präventive Polizeiarbeit gemacht, zu dem ich ein Plädoyer für eine digitale Forschungsethik beisteuern durfte.

In Janoschs Kinderbuch „Post für den Tiger“ gründet der Hase mit den schnellen Schuhen einen Briefzustellservice und stellt die anderen Hasen aus dem Wald als Briefträger ein. In einer kurzen Ansprache macht er sie mit ihren Pflichten vertraut: „Ihr müsst […] schnell und schweigsam sein. Dürft die Briefe nicht lesen und das, was darin steht, niemandem erzählen. Alles klar?“ Und die Hasen mit den schnellen Schuhen antworteten „Alles klar!“ und alles war klar.

Der Hintersinn, mit dem Janosch seinen Hasen das Lesen der Briefe verbieten und im gleichen Atemzug betonen lässt, dass man deren Inhalt aber keinesfalls weitererzählen dürfe, ist der Chuzpe vergleichbar, mit der uns Geheimdienste und E-Mail-Provider wie Google oder Yahoo erklären, dass sie unsere Mails nicht lesen. Dabei haben sie nicht mal unrecht: Sie lesen unsere E-Mails ja wirklich nicht. Sie scannen und filtern und analysieren sie nur!

Nur Fliegen ist schöner…

Mit dem Flugzeug zu reisen hat bei allen Vorzügen einen entscheidenden Nachteil: Keine andere Form des Reisens normiert die Passagiere so weitreichend wie eine Flugreise. Sie erlaubt den Reisenden nur eine bestimmte Menge Gepäck in vorgeschriebener Form, weist ihnen einen engen Raum zu, den sie auch nur zu ganz bestimmten Zwecken verlassen dürfen, zwingt auf visuelle Signale hin zum Anschnallen, zwingt zum Ausschalten von Geräten und — indem das Entertainment-Programm unterbrochen wird — zum Zuhören bei allen Ansagen. Und keine andere Form des Reisens kennt derlei Sanktionen, wenn man sich der Normierung widersetzt: abhängig vom Land können einem Raucher auf der Bordtoilette Strafen vom Bußgeld bis zur merhmonatigen Gefängnisstrafe blühen. Die Annehmlichkeit der schnellen Überbrückung von Entfernungen zu einem noch erträglichen Preis wird also durch die Akzeptanz einer weitgehenden Normierung erkauft.

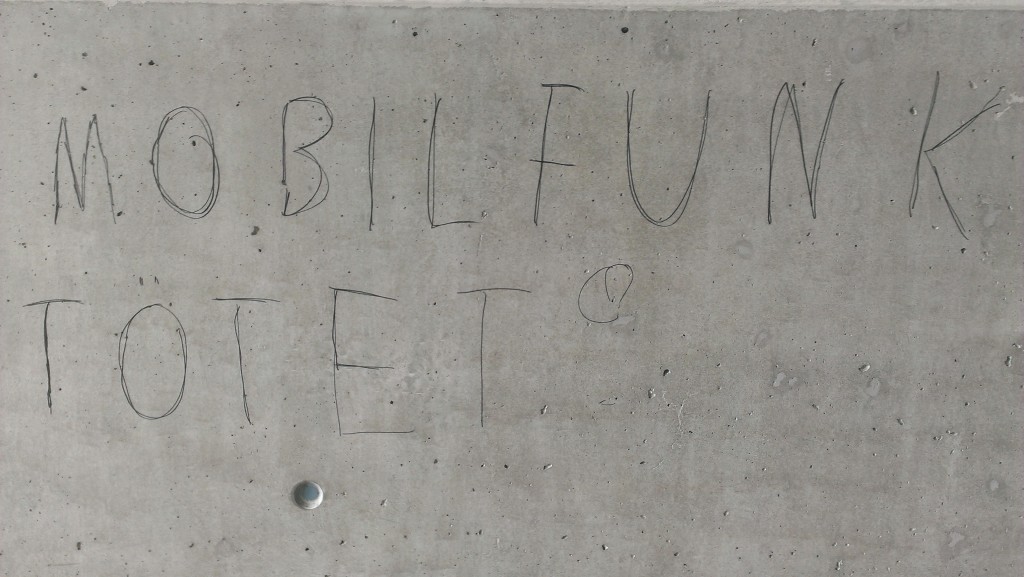

Vorrichtung zur erkennungsdienstlichen Behandlung, Gedenkstätte Bautzner Straße Dresden

Doch damit Passagiere eine Flugreise überhaupt antreten dürfen, müssen sie teilweise als erniedrigend empfundene Kontrollen über sich ergehen lassen. Kontrollen gibt es auf ganz unterschiedlichen Eskalationsstufen.

Unterscheiden kann man erst einmal zwischen solchen, die man selbst mitbekommt, und solchen, die im Hintergrund ablaufen. Ein Beispiel für eine Kontrolle, die meist gar nicht in unser Bewusstsein vordingt, ist das Durchleuchten der Koffer.

Man kann Kontrollen weiterhin danach unterscheiden, ob sie rein maschinell durchgeführt, mit Hilfe von Maschinen, die von Menschen überwacht werden, oder von Menschen selbst. Muss ich durch einen Metalldetektor gehen oder an einer Kamera vorbei, die zur Prävention einer Vogelgrippe-Pandemie bei der Einreise meine Temperatur misst, dann empfinde ich das als weniger unangenehem, als wenn jemand hinter dem Bildschirm eines Gerätes sitzt, der ein Röntgenbild vom Inhalt meines Handgepäcks zeigt. Gänzlich unangenehm empfinde ich es, wenn mein Handgepäck vom Sicherheitspersonal geöffnet und durchwühlt wird.

Weiter kann man Kontrollen danach unterscheiden, ob jeder davon betroffen ist oder nur Auserwählte. Als ich noch mit Rucksack reiste, schnupperten am Gepäckband bei der Ankunft häufiger Drogenhunde an meinem Gepäck, geführt von Polizisten, die wie zufällig in meiner Nähe herumstanden. Und wer kennt es nicht, in eine als „Kabine“ bezeichnete Trennwandbucht gewunken und abgetastet zu werden?

Je näher die Kontrollen an meinen Körper heranrücken, je personenbezogener sie werden, als desto unangenehmer empfinde ich sie. Die maschinelle, körperferne Kontrolle außerhalb meines Gesichtsfeldes, von der alle Passagiere gleichermaßen betroffen sind, finde ich hingegen am wenigsten störend. Und so effizient und distanziert wie das automatische Durchleuchten unserer Koffer so diskret und rücksichtsvoll scannen die Geheimdienste unsere E-Mails.

Von Gepäckkontrollen und Mail-Filtern

Die Geheimdienste lesen nicht unsere E-Mails. Sie lesen sie nicht in dem Sinn, wie unser Gepäck am Flughafen nicht durchsucht, sondern nur durchleuchtet wird.

Die Geheimdienste lesen unsere E-Mails auch nicht massenhaft. Sie lesen sie so wenig massenhaft, wie am Flughafen jeder in eine separate Kabine gewunken und abgetastet wird, sondern nur ausgesuchte Passagiere.

Die Geheimdienste lesen unsere E-Mails auch nicht, um Verdächtige zu identifizieren. Ganz so wie im Flughafen nur jener in die Kabine muss, bei dem die Metalldetektoren anschlagen, so filtern die Geheimdienste unsere E-Mails automatisch, und das sogar in einem mehrstufigen Verfahren. Und Filtern ist nicht Lesen. Und mal ehrlich: wer hat schon was dagegen, wenn E-Mails gefiltert werden? Wer nicht seinen eigenen Mailserver betreibt, dessen E-Mails durchlaufen automatisch Filter, Spamfilter. Und keiner würde behaupten, dass seine E-Mails vom Spamfilter „gelesen“ werden.

Nein! Die Geheimdienste lesen unsere E-Mails nicht. Sie lesen sie höchsten ausnahmsweise, wenn sie beim Abtasten auf etwas Auffälliges stoßen, wenn der Metalldetektor Alarm schlägt, die Drogenhunde anschlagen oder der Sprengstofftest positiv ausfällt.

Lesen ist etwas ganz anderes

Lesen, im engeren Sinn, ist nämlich etwas ganz anderes als das, was etwa der BND bei der strategischen Überwachung des Fernmeldeverkehrs macht. Lesen ist eine aktive Konstruktion von Textsinn, eine Interaktion von Texteigenschaften und Leser. Der Textsinn ist ein kommunikatives Phänomen, das aus einer Leser-Text-Interaktion resultiert. Und weil jeder Leser und jede Leserin anders ist, sich mit anderem Vorwissen und anderer Motivation ans Lesen macht, kann der Textsinn bei jeder Lektüre ein anderer sein. Von einem Computer erwarten wir allerdings, dass er bei gleichem Algorithmus bei jeder Textanalyse immer zum gleichen Ergebnis kommt. Was der Computer macht, ist also kein Lesen, zumindest nicht im emphatischen Sinn.

Aufklären, Scannen und Filtern

Was die Geheimdienste tun, das trägt den Namen „Aufklärung“, präziser „strategische Fernmeldeaufklärung“. COMINT, Communications Intelligence, so der englische Name, ist ein Teilbereich der Signals Intelligence (SIGINT) und dient dem Erfassen und Auswerten verbaler und nonverbaler Kommunikation die über Radiowellen oder Kabel übertragen wird. Typische Funktionen innerhalb der Fernmeldeaufklärung sind Scanning (liegt ein Signal im Sinne einer groben Metrik vor?), automatische Analyse (enthält das Signal relevante Informationen?), Aufzeichnung und strukturierte Speicherung und Aggregierung.

„Scannen“ hat neben der engen COMINT-Bedeutung im Englischen zwei weitere Verwendungsweisen. Einerseits bedeutet es die genaue Inaugenscheinnahme mit dem Ziel der Entdeckung einer Eigenschaft („look at all parts of (something) carefully in order to detect some feature“), andererseits ein oberflächliches Durchschauen eines Dokuments, um eine bestimmte Information daraus zu extrahieren („look quickly but not very thoroughly through (a document or other text) in order to identify relevant information“, New Oxford American Dictionary). In beiden Fällen bedeutet aber „Scannen“ jedoch etwas anderes als „Lesen“. Während Lesen in seiner emphatischen Bedeutung nämlich auf die Rekonstruktion eines ganzheitlichen Textsinns zielt, sucht man beim Scannen nur nach einer bestimmten Information oder einem bestimmten Merkmal, ohne den Anspruch zu haben, dem Textganzen gerecht zu werden.

Eine im Kontext der Überwachungsapologetik gerne gewählte Metapher ist auch die des Filterns. Filtern bedeutet, Stoffe, Flüssigkeiten, Signale o.Ä. durch ein durchlässiges Medium zu leiten, das jedoch bestimmte Anteile zurückhält. Und so heißt es in der „Unterrichtung durch das Parlamentarische Kontrollgremium“ über die Durchführung sowie Art und Umfang der Maßnahmen nach dem G 10-Gesetz für den Zeitraum vom 1. Januar bis 31. Dezember 2011:

„Der Aufklärung unterliegt […] lediglich ein eingeschränkter Teil internationaler Verkehre, der automatisiert stark gefiltert wird. Nur ein geringer Anteil dieser E-Mails wird überhaupt manuell bearbeitet. […] Der deutliche Rückgang im Jahre 2011 ist auch darauf zurückzuführen, dass der BND das von ihm angewandte automatisierte Selektionsverfahren auch vor dem Hintergrund der Spamwelle im Jahre 2010 zwischenzeitlich optimiert hat.“

Automatisierte Selektion ist völlig harmlos, das impliziert der Bericht des Kontrollgremiums, manuelle Bearbeitung hingegen erwähnenswert. Es ist wie mit den Kontrollen am Flughafen.

Wann beginnt der Eingriff in Grundrechte?

Was zwischen Netzaktivisten und Sicherheitspolitikern offenbar umstritten ist, ist also die Frage, ab wann denn von einem Grundrechteeingriff gesprochen werden kann: beim Scannen, bei der Aufzeichnung, bei der automatischen Analyse oder erst bei der personenbezogenen Auswertung („manuelle Bearbeitung“)?

Zellenspion, Gedenkstätte Bautzner Straße Dresden

Mit dieser Frage hat sich das Bundesverfassungsgericht in seinem Urteil vom 14.7.1999 beschäftigt, das 2001 zur bis heute geltenden Neuregelung des G 10-Gesetzes, des Gesetzes zur Beschränkung des Brief-, Post- und Fernmeldegeheimnisses, geführt hat.

Darin zeigt sich das Bundesverfassungsgericht durchaus sensibilisiert für die Folgen des automatisierten Beobachtens des Datenverkehrs:

„Die Nachteile, die objektiv zu erwarten sind oder befürchtet werden müssen, können schon mit der Kenntnisnahme eintreten. Die Befürchtung einer Überwachung mit der Gefahr einer Aufzeichnung, späteren Auswertung, etwaigen Übermittlung und weiteren Verwendung durch andere Behörden kann schon im Vorfeld zu einer Befangenheit in der Kommunikation, zu Kommunikationsstörungen und zu Verhaltensanpassungen, hier insbesondere zur Vermeidung bestimmter Gesprächsinhalte oder Termini, führen. Dabei ist nicht nur die individuelle Beeinträchtigung einer Vielzahl einzelner Grundrechtsträger zu berücksichtigen. Vielmehr betrifft die heimliche Überwachung des Fernmeldeverkehrs auch die Kommunikation der Gesellschaft insgesamt. Deshalb hat das Bundesverfassungsgericht dem – insofern vergleichbaren – Recht auf informationelle Selbstbestimmung auch einen über das Individualinteresse hinausgehenden Gemeinwohlbezug zuerkannt (vgl. BVerfGE 65, 1 ).“ (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 234)

Und die Richter stellen klar, dass der Eingriff in Grundrechte nicht erst bei der manuellen Auswertung beginnt sondern schon beim Erfassen:

„Da Art. 10 Abs. 1 GG die Vertraulichkeit der Kommunikation schützen will, ist jede Kenntnisnahme, Aufzeichnung und Verwertung von Kommunikationsdaten durch den Staat Grundrechtseingriff (vgl. BVerfGE 85, 386 ). Für die Kenntnisnahme von erfaßten Fernmeldevorgängen durch Mitarbeiter des Bundesnachrichtendienstes steht folglich die Eingriffsqualität außer Frage. […] Eingriff ist daher schon die Erfassung selbst, insofern sie die Kommunikation für den Bundesnachrichtendienst verfügbar macht und die Basis des nachfolgenden Abgleichs mit den Suchbegriffen bildet. […] Der Eingriff setzt sich mit der Speicherung der erfaßten Daten fort, durch die das Material aufbewahrt und für den Abgleich mit den Suchbegriffen bereitgehalten wird. Dem Abgleich selbst kommt als Akt der Auswahl für die weitere Auswertung Eingriffscharakter zu. Das gilt unabhängig davon, ob er maschinell vor sich geht oder durch Mitarbeiter des Bundesnachrichtendienstes erfolgt, die zu diesem Zweck den Kommunikationsinhalt zur Kenntnis nehmen. Die weitere Speicherung nach Erfassung und Abgleich ist als Aufbewahrung der Daten zum Zweck der Auswertung gleichfalls Eingriff in Art. 10 GG.“ (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 186ff)

Und wann ist dieser Eingriff gerechtfertigt?

Gleichzeitig aber sieht das Bundesverfassungsgericht die von Außen drohenden Gefahren als wesentlichen Grund, der geeignet ist, Grundrechtseinschränkungen zu gestatten:

„Auf der anderen Seite fällt ins Gewicht, daß die Grundrechtsbeschränkungen dem Schutz hochrangiger Gemeinschaftsgüter dienen. […] Die Gefahren, die ihre Quelle durchweg im Ausland haben und mit Hilfe der Befugnisse erkannt werden sollen, sind von hohem Gewicht. Das gilt unverändert für die Gefahr eines bewaffneten Angriffs, aber auch, wie vom Bundesnachrichtendienst hinreichend geschildert, für Proliferation und Rüstungshandel oder für den internationalen Terrorismus. Ebenso hat das hinter der Aufgabe der Auslandsaufklärung stehende Ziel, der Bundesregierung Informationen zu liefern, die von außen- und sicherheitspolitischem Interesse für die Bundesrepublik Deutschland sind, erhebliche Bedeutung für deren außenpolitische Handlungsfähigkeit und außenpolitisches Ansehen.“ (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 235, 238)

In seiner Abwägung kommt das Bundesverfassungsgericht zu dem Ergebnis, dass die verdachtslose Überwachung des Fernmeldeverkehrs im und mit dem Ausland durch den Bundesnachrichtendienst und damit der vorher formulierte Eingriff in die Grundrechte der Bundesbürger gerechtfertigt ist:

„Die unterschiedlichen Zwecke rechtfertigen es aber, daß die Eingriffsvoraussetzungen im G 10 anders bestimmt werden als im Polizei- oder Strafprozeßrecht. Als Zweck der Überwachung durch den Bundesnachrichtendienst kommt wegen der Gesetzgebungskompetenz des Bundes aus Art. 73 Nr. 1 GG nur die Auslandsaufklärung im Hinblick auf bestimmte außen- und sicherheitspolitisch relevante Gefahrenlagen in Betracht. Diese zeichnet sich dadurch aus, daß es um die äußere Sicherheit der Bundesrepublik geht, vom Ausland her entstehende Gefahrenlagen und nicht vornehmlich personenbezogene Gefahren- und Verdachtssituationen ihren Gegenstand ausmachen und entsprechende Erkenntnisse anderweitig nur begrenzt zu erlangen sind. Der Bundesnachrichtendienst hat dabei allein die Aufgabe, zur Gewinnung von Erkenntnissen über das Ausland, die von außen- und sicherheitspolitischer Bedeutung für die Bundesrepublik Deutschland sind, die erforderlichen Informationen zu sammeln, auszuwerten und der Bundesregierung über die Berichtspflicht Informations- und Entscheidungshilfen zu liefern.“ (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 241)

Eine Rolle bei der Abwägung hat offenbar auch gespielt, dass die Anzahl der überwachten Telekommunikationsbeziehungen verglichen mit der Gesamtzahl aller oder auch nur der internationalen Fernmeldekontakte aber vergleichsweise niedrig war. E-Mails waren damals beispielsweise noch gar nicht von der Überwachung betroffen. Darüberhinaus wertete das Bundesverfassungsgericht auch das Verbot zur gezielten Überwachung einzelner Anschlüsse, das im G 10-Gesetz verfügt wird, und die Tatsache, dass eine Auswertung und Weitergabe der Informationen nur in wenigen Fällen erfolge, als weitere wichtige Gründe für die Vereinbarkeit des G 10-Gesetzes mit dem Grundgesetz:

„Auch wenn die freie Kommunikation, die Art. 10 GG sichern will, bereits durch die Erfassung und Aufzeichnung von Fernmeldevorgängen gestört sein kann, erhält diese Gefahr ihr volles Gewicht doch erst durch die nachfolgende Auswertung und vor allem die Weitergabe der Erkenntnisse. Insoweit kann ihr aber auf der Ebene der Auswertungs- und Übermittlungsbefugnisse ausreichend begegnet werden.“ (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 243)

Erfassung und Aufzeichnung bedrohen also schon die freie Kommunikation, Auswertung und Weitergabe aber, so sahen es die Verfassungsrichter, sind weitaus schlimmer. Es ist wie mit den Sicherheitskontrollen am Flughafen: je stärker sie die Objekte der Überwachung vereinzeln, je weniger sie maschinell sondern durch Personen erfolgen, desto unangenehmer sind sie.

Vom Filtern und Auswerten: Formale und inhaltliche Suchbegriffe

Die entscheidende Frage ist also: Ab wann liegt eine Auswertung vor, wann werden aus Signalen Informationen? Beschwerdeführer wie Verfassungsrichter waren sich gleichermaßen einig darin, dass eine Auswertung bei einem „computergestützten Wortbankabgleich“ (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 56), beim Filtern also, noch nicht vorliege. Das BVerfG-Urteil fiel freilich in eine Zeit des Umbruchs.

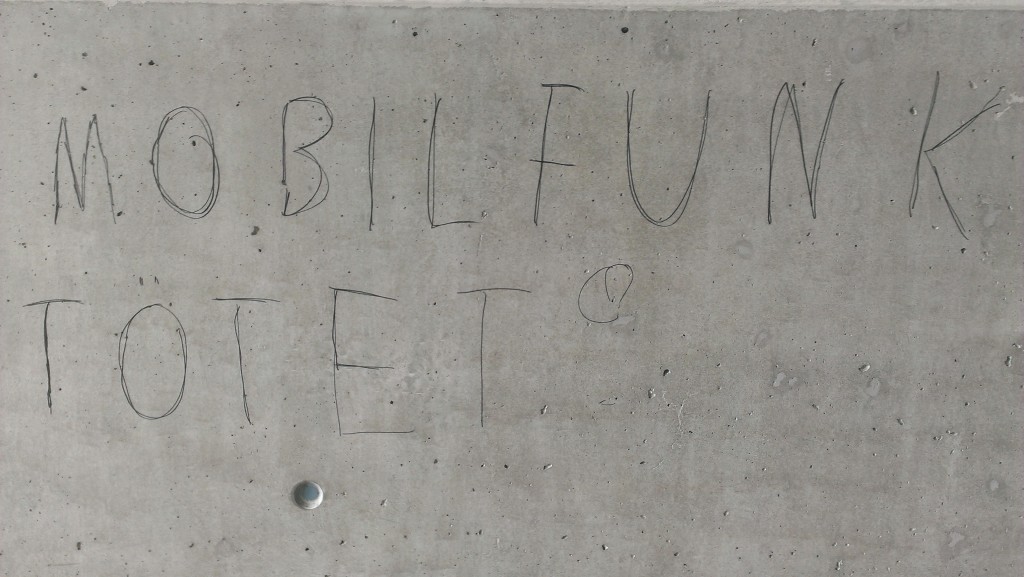

Innenhof der Gedenkstätte Bautzner Straße Dresden

Das G10-Gesetz stammt aus dem Jahr 1968 und damit aus einer Zeit, in der Daten zwar großflächig erhoben werden konnten, ohne dass es jedoch technisch möglich war, die Kommunikationsdaten einzelnen Kommunikationspartnern zuzuordnen und die Inhalte massenhaft automatisiert zu filtern. Dies hatte sich Ende der 1990er Jahre freilich schon geändert. Das Bundesverfassungsgericht wusste schon damals um die Aussagekraft der Verbindungsdaten:

„Ferner führt die Neuregelung zu einer Ausweitung in personeller Hinsicht. Zwar ist die gezielte Erfassung bestimmter Telekommunikationsanschlüsse gemäß § 3 Abs. 2 Satz 2 G 10 ausgeschlossen. […] Faktisch weitet sich der Personenbezug dadurch aus, daß es im Gegensatz zu früher heute technisch grundsätzlich möglich ist, die an einem Fernmeldekontakt beteiligten Anschlüsse zu identifizieren. (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 9)

Zudem wurde die Anwendung von G 10-Maßnahmen bei der Novelle auf weitere Delikte ausgeweitet: neben Gefahren eines bewaffneten Angriffs traten die Proliferation und der illegale Rüstungshandel, der internationale Terrorismus, Handel mit Rauschgift und Geldwäsche. Allesamt Gefahren, die „stärker subjektbezogen sind und auch nach der Darlegung des Bundesnachrichtendienstes vielfach erst im Zusammenhang mit der Individualisierung der Kommunikationspartner die angestrebte Erkenntnis liefern.“ (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 229)

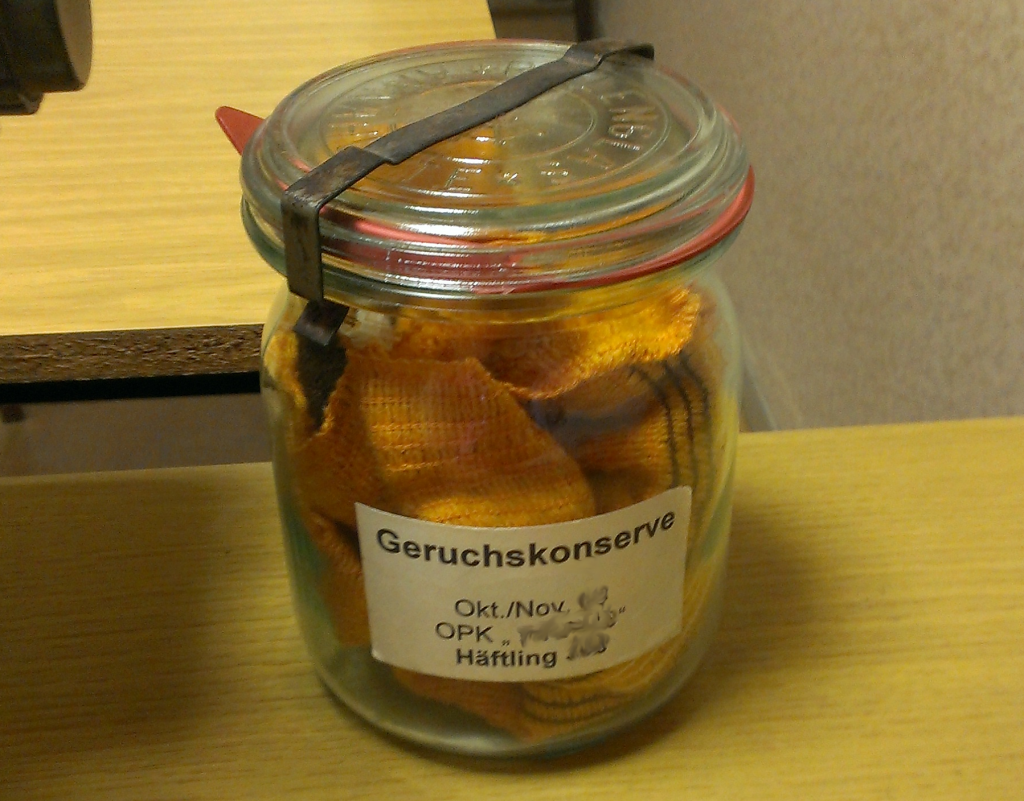

Geruchskonserve in der Gedenkstätte Bautzner Straße Dresden

Man beruhigte sich freilich damit, dass nur sehr wenige Fernmeldevorgänge tatsächlich in der Auswertung landeten. Der Innenminister führte an, die „materiellen und personellen Ressourcen des Bundesnachrichtendienstes reichten […] nicht aus, das Aufkommen vollständig auszuwerten.“ (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 89) Lediglich 700 der 15.000 erfassten Fernmeldevorgänge würden mit Hilfe von Suchbegriffen selektiert, 70 würden von Mitarbeitern persönlich geprüft und 15 kämen in die Fachauswertung. Zwischen dem Filtern mit Hilfe von Suchbegriffen und dem Auswerten liegen also noch zwei Schritte. Wie aus den 700 Fernmeldevorgängen 70 werden, darüber schweigt der Innenminister. Anzunehmen ist, dass die gefilterteten Inhalte auf Suchwortkombinationen hin analysiert wurden.

Die Filterung erfolgt auch heute noch anhand formaler und inhaltlicher Suchbegriffe, die bei der Anordnung von G 10-Maßnahmen festgelegt werden. Formale Suchbegriffe sind „Anschlüsse von Ausländern oder ausländischen Firmen im Ausland“, inhaltliche Suchbegriffe sind „beispielsweise Bezeichnungen aus der Waffentechnik oder Namen von Chemikalien, die zur Drogenherstellung benötigt“ werden (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 87).

Suchen ist analysieren

Interessant an der Verhandlung über das G 10-Gesetz ist aber auch eine Aussage des Innenministers, in der er einräumt, dass die „Auswertung anhand der Suchbegriffe […] im Telex-Bereich vollautomatisch möglich“ (BVerfG, 1 BvR 2226/94 vom 14.7.1999, Absatz-Nr. 90) sei. Schon 1999 fand also eine automatische Auswertung statt, wenn auch aufgrund technischer Beschränkungen, nur in einem kleinen Bereich. Denn dieses Eingeständnis zeigt, dass die Trennung von Filterung und Auswertung, also von Suche und Analyse lediglich eine künstliche ist.

Für heutige automatische Textanalysen gilt: Suchen ist Analysieren. Wenn wir eine Anfrage an ein großes Textkorpus formulieren, dann fließen in diese Anfrage so komplexe Modelle über die Strukturierung und den semantischen Gehalt von Texten ein, dass jeder Anfrage faktisch eine Analyse zugrundeliegt. Um zu bestimmen, welche Themen in einem Dokument verhandelt werden, braucht man keinen Auswerter mehr; Topic Models schaffen Abhilfe.

In der Unterrichtung durch das Parlamentarische Kontrollgremium (PKGr) über die Durchführung sowie Art und Umfang von G 10-Maßnahmen im Jahr 2011 heißt es, lediglich ein eingeschränkter Teil internationaler Verkehre, der automatisiert stark gefiltert werde, unterliege der Aufklärung, nur

„ein geringer Anteil dieser E-Mails wird überhaupt manuell bearbeitet. […] Der deutliche Rückgang im Jahre 2011 ist auch darauf zurückzuführen, dass der BND das von ihm angewandte automatisierte Selektionsverfahren auch vor dem Hintergrund der Spamwelle im Jahre 2010 zwischenzeitlich optimiert hat. Hierzu haben unter anderem eine verbesserte Spamerkennung und -filterung, eine optimierte Konfiguration der Filter- und Selektionssysteme und eine damit verbundene Konzentration auf formale Suchbegriffe in der ersten Selektionsstufe beigetragen.“

Welche Verfahren genau zum Einsatz kommen, dazu schweigt der Bericht. Immerhin räumt er ein, dass Filterung und Selektion automatisch in einem mehrstufigen Verfahren erfolgen. Artikel 10, Absatz 4 des G 10-Gesetzes erlaubt es dem BND, bis zu 20% der auf den Übertragungswegen zur Verfügung stehenden Übertragungskapazitäten zu überwachen. 20% der Kapazitäten. Nicht 20% der tatsächlichen Kommunikation. Und zu den Kapazitäten schweigt sich der Bericht aus, auch zu den konkreten Zahlen der insgesamt erfassten Interaktionen. Sicher ist nur, dass sämtliche Formen der digitalen Kommunikation maschinell auswertbar sind: Telefongespräche, Faxe, Chatnachrichten, E-Mails, SMS etc.

Um aus einer so riesigen Datenmenge, wie sie in einem Jahr anfällt, eine vergleichsweise kleine Menge an Kommunikationsverkehren für die Auswertung herauszudestillieren — 329.628 Telekommunikationsverkehre im Bereich internationaler Terrorismus werden als auswertungswert erkannt, das sind weniger als 1000 pro Tag — reichen einfache Schlagwortsuchen nicht aus. Hierfür ist eine Modellierung von Themen anhand der Gewichtung und Distribution von Suchbegriffen nötig. Und dies auf allen erfassten Kommunikationsverkehren. Ein solches Verfahren ist nicht nur eine Filterung, sondern hat den Charakter einer Auswertung, es ist Suche und Analyse zugleich.

Die Dienste lesen nicht unsere E-Mails, sie wissen aber doch, was drin steht. Janosch lässt grüßen.

Definitionsmacht ohne Kontrolle

Die Auswertung geschieht zwar weitgehend automatisch. Das ist aber im Ergebnis kaum weniger schlimm, als wenn sie von einem Menschen vorgenommen würde. Denn „automatisch“ bedeutet natürlich nicht „objektiv“ oder „absichtslos“. Hinter der Auswahl der Suchbegriffe und der Modellierung von Themen stehen Vorstellungen von Gefahren und Gefährdern, die lediglich vor dem sehr engen Kreis der Mitglieder der G 10-Kommission und des Parlamentarischen Kontrollgremiums, Abgeordnete und Juristen, gerechtfertigt werden müssen. Davon abgesehen sind diese Vorstellungen so geheim wie die gewählten Suchbegriffe. Der BND besitzt hier eine Definitionsmacht, die sich einer gesellschaftlichen Debatte oder Kontrolle und einer wissenschaftlichen Prüfung entziehen kann. Diese Vorstellungen zählen zu den Arcana Imperii. Denn die Logik der Überwachung ist selbst Teil dessen, was aus Sicht der Überwacher geschützt werden muss.

Verhörraum Gedenkstätte Bautzner Straße Dresden

Der Vergleich hinkt zwar, ist aber dennoch bedenkenswert: Wie wäre es, wenn man das StGB geheimhalten würde mit der Begründung, dann wüssten ja potenzielle Kriminelle, welche Handlungen als kriminell gelten und daher zu vermeiden wären? Dies erscheint uns deshalb so absurd, weil das StGB gewissermaßen der Maßstab ist, an dem wir messen, ob jemand kriminell oder straffällig geworden ist. Wäre das StGB unveröffentlicht, dann wäre Kriminellsein nicht etwas, das sich (auch für den potenziell Kriminellen) anhand dieses Maßstabs bestimmen ließe, sondern eine Eigenschaft der Personen, die sich in Taten aktualisieren kann, aber nicht muss. So sehr der Vergleich auch hinkt, so macht er doch sichtbar, dass die Dienste Identitäten nach demselben Muster zuschreiben: ein „Gefährder“ oder „Terrorist“ ist nicht erst dann ein Terrorist, wenn er zuschlägt oder zugeschlagen hat. Er ist es schon vor der Tat. Er ist identifizierbar durch seine Sprache, die auf künftige Taten auch dann verweisen kann, wenn sie die Tat nicht einmal zum Thema hat. Und diese Zuschreibung erfolgt in einem Feld, in dem die Zuschreibungen an weitergehende Überwachungs- und Strafregime gebunden sein kann. Wie würden wir es finden, wenn der Bundesgrenzschutz die Liste von Gegenständen, die auf Flugreisen nicht im Gepäck mitgeführt werden dürfen, geheimhalten würde? Und wenn der Bundesgrenzschutz aufgrund von Verstößen gegen diese Liste Passagieren das Fliegen verweigern könnte, ohne sagen zu müssen, warum?

Die strategische Fernmeldeüberwachung ist durch den technisch-informatischen Fortschritt so effizient geworden, dass ihre rechtliche Grundlage fragwürdig geworden ist. Die Macht, zu definieren, wer „Terrorist“ oder „Gefährder“ ist, darf daher nicht länger ohne Kontrolle bleiben.

Auf vielfachen Wunsch hier die gif-Grafik, die ich zur Illustration der Hoffnung einiger Aktivisten erstellt habe, die NSA suche lediglich nach Keywords.

Wie die NSA nicht unsere E-Mails liest (CC0 1.0 Universell, Font by Bolt)

In der letzten Sendung von Breitband auf DeutschlandradioKultur gab es einen schönen Beitrag von Marcus Richter zur Zukunft der Überwachung, der auf dem Kongress entstanden ist und in dem ich auch was sagen durfte.

Und dann habe ich — wie beinahe alle Vortragenden — ein Interview für dctp.tv gegeben, bei dem zumindest die erste Hälfte von meiner Seite komplett misslungen ist. Der zweite Teil enthält aber ein paar Punkte, die ich im Talk nicht so deutlich formuliert habe:

Liebe Freunde der Sicherheit,

der Schutz von Persönlichkeitsrechten im Netz, die Integrität des Netzes selbst und die Transparenz der Datenverwendung und der Ausschluss der Indienstnahme von Netzbetreibern durch Geheimdienste sind die roten Linien, die nicht missachtet werden dürfen.

Das schreibt der Inhaber des Tim-Berners-Lee-Ordens für besondere Verdienste um das freie Internet, Datenschutzextremist, Netzversteher und Twitter-Account-Inhaber Sigmar Gabriel in einem blitzgescheiten Gastbeitrag in der FAZ. Darin erklärt er, dass die Idee individueller Freiheitsrechte für ihn Teil der Wertegemeinschaft Europa sei, die es gegen einen übermächtigen Zugriff des Staates (und des Marktes) zu schützen gelte. Klug warnt er vor einem „digitalen Totalitarismus“ verstanden als die Domestizierung von Menschen zu willigen Konsumenten und unkritischen Bürgern durch ihre Vorausberechenbarkeit anhand ihrer Datenspuren.

Potzblitz! Das musste mal gesagt werden! Gut, dass Sigmar Gabriel auch im Bundestag für das freie Netz, für Bürgerrechte im digitalen Raum, für Datensparsamkeit und gegen die Indienstnahme von Netzbetreibern für polizeiliche und geheimdienstliche Zwecke kämpft! Hier ein kleiner Überblick über sein Abstimmungsverhalten zu den Themen Netzsperren, Vorratsdatenspeicherung, Online-Durchsuchung und Bestandsdatenauskunft.

| Datum | Gesetz | Drucksache | Abstimmungs- verhalten |

Kommentar |

|---|---|---|---|---|

| 09.11.2007 | Gesetzes zur Neuregelung der Telekommunikationsüberwachung und anderer verdeckter Ermittlungsmaßnahmen sowie zur Umsetzung der Richtlinie 2006/24/EG (Vorratsdatenspeicherung) | Drucksache 16/5846 | Zustimmung | Am 2. März 2010 für verfassungswidrig erklärt wegen Verstoß gegen Art. 10 Abs. 1 GG |

| 12.11.2008 | Entwurf eines Gesetzes zur Abwehr von Gefahren des internationalen Terrorismus durch das Bundeskriminalamt (BKA-Gesetz) | Drucksache 16/10121 und Drucksache 16/10822 | Zustimmung | Teile der SPD-Fraktion lehnten den Gesetzentwurf wegen datenschutzrechtlicher Bedenken ab, darunter auch prominente Fraktionsmitglieder wie Herta Däubler-Gmelin |

| 18.06.2009 | Gesetz zur Erschwerung des Zugangs zu kinderpornographischen Inhalten in Kommunikationsnetzen (Zugangserschwerungsgesetz – ZugErschwG) | Drucksache 16/12850 | Zustimmung | Seit 29. Dezember 2011 außer Kraft |

| 21.3.2013 | Gesetz zur Änderung des Telekommunikationsgesetzes und zur Neuregelung der Bestandsdatenauskunft | Drucksache 17/12034 | nicht beteiligt | Zustimmung der SPD-Fraktion |

Liebe Freunde der Sicherheit,

für Malcolm W. Nance, ehemaliger Angehöriger verschiedener geheimdienstlich arbeitender Sektionen innerhalb der U.S. Navy, Geschäftsführer der Beraterfirma SRSI (Special Readiness Services International, Washington), die sich der Schulung von Personal für den Anti-Terror-Kampf und der nachrichtendienstlichen Lagebeurteilung verschrieben hat, und als Experte für Terrorismusbekämpfung häufiger Gast bei FOX News, ist das größte Problem im Anti-Terror-Kampf das Vorurteil. So höre er immer wieder, dass man Terroristen als Lumpenköpfe („ragheads“) oder Kamel-Jockeys bezeichne. Ein Mitglied des Repräsentantenhauses habe sogar im Hinblick auf Al Kaeda empfohlen, einfach alle Menschen mit einer Windel auf dem Kopf („diapers on their heads“) zu verhaften. In seinem aufschlussreichen „Terrorist Recognition Handbook“ (Handbuch zur Erkennung von Terroristen) gewährt er uns tiefe Einblicke in die Denk- und Arbeitsweise jener Anti-Terror-Experten, die unsere Sicherheit vorurteilsfrei allein durch den Gebrauch der Vernunft in Kombination mit vielen, vielen Daten gewährleisten, für deren Speicherung und Strukturierung Datenbanken ein notwendiges Übel sind.

Rule #1 Consider Everyone a Potential Terrorist

Die erste und wichtigste Regel der Anti-Terror-Doktrin lautet: Betrachte jeden als potenziellen Terroristen („Consider Everyone a Potential Terrorist“, p. 27). Königsweg bei der Identifizierung von Terroristen ist das auf nachrichtendienstliche Erkenntnisse gestützte Profiling. Beim Profiling werden Daten ganz unterschiedlicher Herkunft miteinander verknüpft. Einerseits Grunddaten wie Nationalität, Rasse und Kultur („race and culture“), Alter, biologisches Geschlecht, Muttersprache. Andererseits aber auch solche Daten, die nur durch Beobachtung oder weiter gehende nachrichtendienstliche Mittel erworben werden können; hierzu zählen Kleidungsverhalten, körperlicher Zustand, Waffenbesitz, Besitz verdächtiger Dokumente, klandestines Verhalten, Mitführung hoher Geldbeträge, Verbindungen zu terroristischen Gruppierungen und das Sprechen in Phrasen, die eine tiefe religiöse oder politische Motivation durchscheinen lassen. Doch dies sind nur Sekundärindikatoren.

Terrorist Attack Preincident Indicators

Im Mittelpunkt der Terrorabwehr stehen sogenannte TAPI (terrorist attack preincident indicators; Anzeichen für die Vorbereitung eines Terrorakts). TAPIs sind Handlungen, die potentielle Terroristen durchführen müssen, um überhaupt in der Lage zu sein, einen Terroranschlag zu verüben. Was mögliche TAPIs sind, lässt sich nur anhand der Strategie der Terroristen und ihrer möglichen Ziele bestimmen. Nachrichtendienstliche Informationen zur Ideologie, zum Potenzial und der bisherigen Strategie bekannter Terrorgruppen sind hierfür unabdingbar. Gute Ansatzpunkte zur Beobachtung von TAPIs finden sich im Bereich der Logistik der Terroristen (Safe House, Mobilität, Finanzierung) und der Kommunikation der Terrorgruppenmitglieder (beide sind „group-related indicators“), der Auskundschaftung der möglichen Terroriziele („target-related indicators“) und schließlich bei der konkreten Vorbereitung auf den Anschlag (incident-related indicators). Meldungen über TAPIs müssen natürlich auf ihre Relevanz und ihre Glaubwürdigkeit hin überprüft werden.

Daten zusammenführen und auswerten

Um Terrorakte im Vorfeld zu erkennen und im Anschluss zu verhindern, müssen die folgenden Daten zusammengeführt werden.

Zwar lässt uns Malcolm W. Nance über die genaue Vorgehensweise bei der Analyse dieser Daten im Dunkeln und spricht nur von „heavy intelligence analysis techniques used by U.S. intelligence and law enforcement intelligence divisions including matrix manipulation, visual investigative analysis charting, link analysis, time charting, and program evaluation review technique (PERT)“ (p. 238), unter denen man sich nur sehr wenig vorstellen kann. Eine — sehr simple — Methode nennt er jedoch: die Schlagwortanalyse („Keyword Analysis“). Werden beispielsweise potenzielle Gefährder in nachrichtendienstlichen Berichten mit TAPIs in Verbindung gebracht und lässt etwa die Herkunft der potenziellen Gefährder auf eine Verbindung zu einer bekannten Terrorgruppe schließen, zu deren Taktik die TAPIs passen, dann müssen in den Sicherheitsbehörden die Alarmglocken schrillen.

Auch beim Chatter, dem unbetimmten, aber vielstimmigen Geraune aus nachrichtendienstlichen Quellen, dass in naher Zukunft etwas passieren könne, hilft die Analyse von Schlagwort-Assoziationen. Im anschwellenden Bocksgesang des Terrorismus treten wiederholt ähnliche Schlagwörter auf und bilden Muster, die bei richtiger Gewichtung in ihrer Zusammenschau einen Hinweis auf den bevorstehenden Terrorakt bilden.

„Neue Qualität der Gefährdungsanalyse“

Aus Sicht von Jörg Ziercke, dem Präsidenten des Bundeskriminalamts, ist mit der sogenannten Antiterrordatei „eine neue Qualität der Gefährdungsanalyse“ erreicht. Der Wert der Daten der (nach Angaben Zierckes zurzeit) 16.000 gespeicherten Personen liegt wohl vor allem darin, die Vielzahl potenzieller TAPIs zu filtern und die Bedeutung einzelner TAPIs zu gewichten. Dies mag zwar einerseits ein Gewinn sein. Andererseits birgt es aber auch eine Gefahr. Wer in einem der oben skizzierten Datenbereiche (Gefährder, Schlagkraft, Taktik, TAPIs) Daten ausschließt, läuft Gefahr auf einem Auge blind zu werden. So blind, wie die Sicherheitsbehörden im Fall des NSU. Hier schätzte sie die Schlagkraft und Taktik (2. und 3.) rechtsextremer Kreise krass falsch ein, obwohl das „Terrortrio“ durchaus auf dem Gefährderschirm der Behörden war. Wenn aber eine zu schmale Datenbasis die Gefahr mit sich bringt, Gefahren nicht zu sehen, dann haben die Behörden ein Interesse daran, dass die Antiterrordatei wächst und insbesondere auch Datensätze von Personen erfasst, die nicht auf den ersten Blick ins Gefährderraster passen. Dass dies der Ersten Senat des Bundesverfassungsgerichts erkennt und in seine Entscheidung mit einbezieht, ist zu hoffen.

Liebe Freunde der Sicherheit,

ich war in den letzten Wochen leider sehr beschäftigt. Unter anderem damit, nach Kassel zur dOCUMENTA(13) zu reisen. Dort durfte ich als Gast an der KLAU MICH SHOW (Radicalism in society meets experiment on TV) teilnehmen, einem Projekt von Dora Garcia. Weitere Gäste waren Rainer Langhans (Kommune I usw.) und Jessica Miriam Zinn (Piratenpartei Berlin), Jan Mech spielte souverän den Talk- und Showmaster.

Es ging um Eigentum und Diebstahl, Hedonismus und Spaßguerilla, Körper und Vergeistigung, Politik und Utopie, 1968 und Piraten. (Über Letztere hatte ich ja schon einmal geblogt.) Das Video ist online:

Der Titel der Show zitiert den Titel des Buches „Klau mich“ der Kommune I. Die Kommune I war eine „Lebensgemeinschaft junger Maoisten“, die 1967 bis 1969 durch medienwirksame Protestinszenierungen und einen ostentativ hedonistischen Lebensstil einen großen Einfluss auf die 68er-Bewegung hatte und viel Aufmerksamkeit provozierte. Eine ihrer Provokationen war ein Flugblatt, in dem sie anlässlich eines Kaufhausbrandes in Brüssel mit etlichen Toten fragte „Wann brennen die Berliner Kaufhäuser?“ Die Autorinnen und Autoren behaupteten, Anti-Vietnamkriegsaktivisten hätten das Feuer gelegt, um den „saturierten Bürgern“ zu vermitteln, wie sich das Leben in Vietnam anfühlt, um den Krieg vom anderen Ende der Welt in die westlichen Metropolen zu tragen. „Keiner von uns braucht mehr Tränen über das arme vietnamesische Volk beim der Frühstückszeitung zu vergiessen“, heißt es im Flugblatt. „Ab heute geht sie in die Konfektionsabteilung von KaDeWe, Hertie, Woolworth, Bilka oder Neckermann und zündet sich diskret eine Zigarette in der Ankleidkabine an.“ Die Staatsanwaltschaft sah darin eine Anstiftung zur Brandstiftung und klagte Rainer Langhans und Fritz Teufel an. Es kam zu einem Prozess, den die beiden Kommunarden als Bühne für eine bis dahin nicht dagewesene Anti-Justiz-Show benutzten. Sie spielten virtuos auf der Klaviatur des Antiritualismus und brachten Richter, Staatsanwaltschaft und Zeugen mehrfach zur Verzweiflung. Den Prozessverlauf, die Einvernahmen und die Medienberichte rekonstruierten sie im Buch „Klau mich“.

In der Klau Mich Show am 22. Juni war Rainer Langhans zu Gast. Weil ich mich mit dem Prozess in meinem Buch „1968. Eine Kommunikationsgeschichte“ ausführlich beschäftigt habe und auch sonst viel zu viel über performative Praktiken als Medium des Protests geschrieben habe, wurde ich als Gast eingeladen. Weil Rainer Langhans keine Nostalgie-Show wollte, kam auch Jessica Miriam Zinn von der Piratenpartei Berlin als Gast.

Die Klau Mich Show hat ihre eigenen Rituale entwickelt: die Mitglieder des Theater Chaosium, die am Anfang über die Bühne auf die Plätze für das professionelle Publikum (Chor und Jury) gehen, die reißerische Ansage der Gäste, der kleine Dialog mit der Show-Stewardess Tabu oder die vom Theater Chaosium moderierten Übergänge, das bunte Finale. Beim Sehen von nur einer Folge erzeugen sie Irritationen, wie bei den Studierenden meines Semis, in Serie machen sie den Charme der Show aus. Anders als die Kommune I früher fügen sich in der Klau Mich Show die Gäste in die Rituale.

Ritualkritik und Antiritualismus waren nämlich wichtige Charakteristika der 68er-Bewegung. Durch Rituale nämlich aktualisieren Gemeinschaften ihre Ordnung und versichern sich ihrer Werte. Durch die performative Kraft der Rituale werden Identitäten konstruiert, durch sie erhalten sie den Anschein von Faktizität. Wer also die Gesellschaft und ihre Werte verändern will, der muss ihre Rituale kritisieren, verändern oder durch neue Rituale ersetzen.

Die 1960er Jahre waren die Zeit der Entdeckung des Performativen: in der Kunst wurde mit performativen Praktiken experimentiert, um dem Funktionieren von Zeichenprozessen nachzuspüren. Soziale Bewegungen nutzten Ritualstörungen und Antirituale, um unsichtbare gesellschaftliche Schranken bewusst zu machen und ihre Beseitigung im Hier und Jetzt vorwegzunehmen. So stilisierte Rudi Dutschke in der deutschen 68er-Bewegung die performative Regelverletzung zum Medium der Selbstaufklärung der Aktivisten und zum Schlüssel ihrer individuellen Veränderung. Aber auch die Wissenschaft theoretisierte nicht nur, sondern nutzte performative Praktien wie Krisenexperimente (Garfinkel), um grundlegende Organisationsprinzipien der menschlichen Interaktion aufzudecken. Auch das Nachspiele von Ritualen wurde in der performativen Ethnologie als Erkenntnisquelle benutzt.

Das erste Thema der Show war dann auch die Theatralität selbst und das vergemeinschaftende Potenzial von Ritualen. Showmaster-Darsteller und Moderator Jan Mech holte das Publikum auf die Bühne und ließ es wie Woof im Musical Hair „We are all one“ rufen. Diese Durchbrechung der vierten Wand der Guckkastenbühne war als ein Re-enactment der Vorgänge am Ende der Hair-Aufführungen in den späten 60ern und frühen 70er Jahren gedacht, wo die Zuschauer auf die Bühne kamen, um mitzutanzen.

Der Gegensatz von Zuschauer und Mitwirkendem, von Bühnenraum und Zuschauerraum, von realer Welt und Spiel wurde aber gleich wieder hergestellt, als die eingeladenen Gäste zu einer Ballade (sinnreich: Seeräuber, Brecht) auf die Bühne kamen. Rainer Langhans wurde zum Star gemacht, der erstmal ein Autogramm geben muss. Deshalb durfte er auch in der Mitte sitzen.

Dann ging es um die Nazivergangenheit und den Generationenkonflikt und um die Frage des Privateigentums, bei der sich Jessica Miriam Zinn im Namen der Piratenpartei wehrte, in einer Tradition mit den 68er gesehen zu werden. Implizit wurde dabei die Frage verhandelt, ob durch die 68er ein Wertewandel hin zu einer Auflösung des Eigentumsbegriffs eingesetzt hat, der die Piratenpartei erst ermöglichte; denn die Piratenpartei bezieht sich positiv auf die urheberrechts-/copyright-kritische Bewegung in Schweden, aus der heraus der BitTorrent-Tracker „The Pirate Bay“ und die schwedische „Piratpartiet“ entstanden sind.

Ob sich die Piratenpartei Deutschlands die 68er, speziell die Kommunebewegung, als Tradition aneignen will, ist letztlich eine politische Frage, denn die Aneignung von Traditionen sind Identitätsakte. Der Anspruch auf Transparenz und die Utopie einer tiefer gehenden Demokratie verbindet beide Bewegungen, wie ich an andere Stelle ausgeführt habe. Gleichzeitig würde sich die Piratenpartei aber wohl dem Verdacht ausgesetzt sehen, offen zu sein für Ideen wie die Abschaffung des Eigentums, die Aufgabe der Privatsphäre und einem Anspruch auf radikale Veränderung jedes Einzelnen und der gesellschaftlichen Verhältnisse. Dabei ist das Narrativ für die Verbindung von digitalem Aktivismus und 68er-Bewegung längst vorhanden: Der Chaos Computer Club wurde am 12. September 1981 in den Redaktionsräumen der taz gegründet — am Tisch der Kommune I.

Aber zurück zur Klau Mich Show: Theatral wurde es wieder, als der Körper in den Mittelpunkt der Diskussion gerückt wird. Rainer Langhans vertritt seine These von der Vergeistigung der Kommune. Leider kam ich nicht dazu zu sagen, dass ich die Kommune für sehr körperlich halte, nicht nur wegen ihres ostentativen Hedonismus sondern auch wegen der bewussten Inszenierung ihrer Körper als nicht-, ja antifaschistisch. Haben sich die Grenzen des Anstands seit den 60er Jahren nicht nur im Hinblick auf das Eigentum, sondern auch im Hinblick auf den Körper verschoben? Dieser Frage wollte der Showmaster näher kommen, inderm er eine Zuschauerin bat, sich so weit zu entblößen, wie es ihrer Meinung nach Scham und Anstand zuließen. Als Jessica Miriam Zinn den Moderator aufforderte, es der Zuschauerin gleich zu tun, entkleidete auch er sich. Der performative Effekt seiner partiellen Nacktheit war jedoch ein diskursiver Kontrollverlust, der erst nach Wiederanlegen der Hose überwunden wurde.

So lieferte die Show selbst einen Beleg für die (de)konstruktive Kraft von (Anti-)Ritualen, mithin dafür, dass das Durchbrechen von Ritualen das Potenzial hat, Ordnung ins Wanken zu bringen. Die Klau Mich Show changiert wunderbar zwischen Ironie und Ernst, zwischen Anstand und Zumutung, zwischen Gespräch und Performance, zwischen Anspruch und Unterhaltung. Sie ist aber nichts von alledem. Sie ist ein Muss für alle dOCUMENTA-Besucher, die realen wie die virtuellen.

Noch ein paar persönliche Anmerkungen: Den Studierenden der Dokkyo sei noch einmal gesagt, dass ich nicht der Moderator bin und dass das Musical „Hair“ nicht wegen mir ein Leitmotiv der Show war. Ich habe die Performance des Theater Chaosium am Anfang nicht verstanden, fand den Kalauer aber sehr lustig. Einmal habe ich in die Kamera gewinkt, um die Studierenden zu grüßen. Ich habe ziemlich viel auf dem Drehstuhl herumgewackelt. Und ja, ich weiß, das Taschentuch…

Vorher war ich an der TU Dresden, wo ich ab 1.10. eine Professur für Angewandte Linguistik antreten werden, zu einem Vortrag zum Thema „Autorenidentifizierung und Autorschaftsverschleierung. Maschinelle Methoden in der forensischen Linguistik und Möglichkeiten ihrer Überlistung“. Aus diesem Anlasse gibt es demnächst wieder mehr Posts zu technischen Fragen.

Liebe Freunde der Sicherheit,

Die Presse rätselt, warum sich die Terroristen, die sich als Nationalsozialistischer Untergrund bezeichnen, ausgerechnet Paulchen Panther zu ihrem Maskottchen wählten. Bernd Wagner von Exit Deutschland gibt sich im Stern-Interview ratlos, der Zürcher Tagesanzeiger rätselt und klärt darüber auf, dass der rosarote Panther nicht im kriminellen Milieu wurzelt.

Und in der BILD-Zeitung darf Professor Dr. Hajo Funke, Politikwissenschaftler vom Otto-Suhr-Institut in Berlin, erklären: „Das muss kein Zeichen für die Öffentlichkeit sein: In der Nazi-Szene gibt es auch eine innere Propaganda. Möglicherweise hatten Paulchen-Witze in dieser Gruppe einen Kultstatus für Insider.“

Eine Blick in die Geschichte der Terror-Ikonographie legt jedoch eine andere Interpretation nahe: Der Panther wurde beispielsweise von der Black Panther Party, einer sich als revolutionär verstehenden militanten Gruppe innerhalb der amerikanischen Bürgerrechtsbewegung, benutzt.

Er zierte auch den ersten programmatischen Text der RAF „Die Rote Armee aufbauen“ in der Zeitschrift agit 883.

Und sogar Feminstinnen bedienten sich des Panthers zur Artikulation ihrer Bereitschaft zur Militanz.

Der Panther steht also für revolutionäre Gewalt. Dass sich die Terroristen der NSU nicht wie die RAF mit der Black Panther-Bewegung identifizierten ist evident. Der schwarze Panther, in dessen Farbe und geschmeidiger Kraft sich die afroamerikanische Bürgerrechtsbewegung wiedererkennen sollte, passt nicht zu ihren rassistischen Anliegen.

Was liegt für eine Neonazigruppe, deren Ideologie auf rassischem Denken beruht, näher, als statt eines schwarzen Panthers einen rosaroten Panther zum Logo zu wählen, um einen ikonographischen Kontrapunkt zu setzen? Und hätte der Chef der NPD in Zwickau, der Paulchen Panther als Alias bei Facebook benutzte, wirklich auch Fix und Foxi wählen können, wie er SPIEGEL Online sagte?